Dato il crescente susseguirsi di minacce informatiche ai danni della PA scriviamo questa breve guida sull’utilizzo corretto dei software di teleassistenza.

Consigliamo inoltre di dotarsi di software Antivirus che non permettano la disattivazione senza inserire una password dedicata alla gestione dell’Antivirus.

I requisiti minimi ICT dell’organizzazione devono essere redatti in modo da stabilire come, quando e perché si possono utilizzare questi software. Altrimenti una qualunque connessione remota non opportunamente regolamentate equivale a tutti gli effetti ad una violazione dei dati personali.

Come funzionano i software di teleassistenza e come posso trasferire un virus utilizzandoli

Un software di teleassistenza connette il computer che riceve la connessione, in gergo host, ed un dispositivo che effettua la connessione.

Quando ci connettiamo al nostro computer dell’ufficio, host, dal nostro computer di casa, il nostro computer di casa prende il controllo privilegiato di:

- Tastiera e Mouse

- Monitor

- Elenco cartelle

- Clipboard (i dati copiati che stiamo per incollare)

Questo significa che da remoto è come se stessimo a tutti gli effetti davanti al nostro Computer in ufficio.

Non solo, questo controllo privilegiato bypassa alcuni sistemi di protezione del Computer che riceve la connessione.

Questo significa che se il mio Computer di casa, senza aggiornamenti e senza un antivirus valido ed aggiornato, ha un virus latente in attesa di una connessione valida e mi connetto al mio Computer in ufficio questa connessione fa in modo che il virus possa trasferirsi al Computer in ufficio e dato che il software di teleassistenza ha dei privilegi sul Computer in ufficio il virus può sfruttarli per eludere gli antivirus.

Come vanno configurati correttamente i Computer che effettuano la connessione

Il Computer che esegue la connessione, il nostro Computer di casa, deve essere protetto allo stesso modo del computer dell’ufficio.

Ogni computer che esegue la connessione al computer dell’ufficio deve essere protetto e rispettare anche lui i requisiti minimi dell’organizzazione. Entrambi i Computer devono possedere lo stesso livello di sicurezza, altrimenti il livello totale di sicurezza sarà uguale a quello del Computer MENO protetto.

Si consiglia di far controllare i computer personali che dovranno effettuare la connessione al responsabile IT prima di concedere l’accesso remoto.

Esempio:

– Il Computer in ufficio monta Windows 11 Pro sotto dominio aggiornato con antivirus commerciale impostato per controllare anche i siti che apriamo.

– Il Computer di casa monta Windows 7 senza password con un antivirus gratuito trovato online.

Il risultato sarà che il computer dell’ufficio sarà esposto a tutti i rischi del computer di casa con Windows 7.

I Computer vanno quindi configurati ed aggiornati correttamente secondo i criteri stabiliti con il proprio reparto ICT. Alcuni esempi di configurazione minima da utilizzare sui Computer di casa:

- Impostare una password al computer di casa, anche se è il proprio personale e nessun’altro lo utilizza va impostata la password.

- Utilizzare gli Account di Windows sul computer di casa, ogni membro della famiglia deve avere il proprio Account con la propria password.

Lo sai che se tuo figlio vede per caso i tuoi documenti di lavori è stato commesso a tutti gli effetti un Data Breach? - Utilizzare un sistema operativo ancora supportato dal produttore, significa utilizzare almeno Windows 10.

- Aggiornare il sistema operativo basta abilitare gli aggiornamenti automatici ed il computer si aggiornerà da solo.

- Possedere un antivirus aggiornato e certificato senza disabilitarlo. Vanno benissimo Windows Defender, AVG Free, Bitdefender Free l’importante è che siano stati valutati dal responsabile IT.

- Non utilizzare software craccati

Lo sapevi che craccare Office può installare un virus latente in attesa che compi determinate operazioni per rubare i tuoi dati personali? E soprattutto se disabiliti l’antivirus per installarlo gli stai dando carta bianca per nascondersi.

Come vanno configurati correttamente i software per la connessione

I software vanno configurati sul dispositivo che riceve la connessione in modo da limitare i danni che possono subire da una connessione.

Vanno disabilitati sui software:

- La clipboard condivisa

- L’accesso alle stampanti

- L’accesso al trasferimento dei file

- Esecuzione di script

- Terminale remoto

Vanno utilizzare sui Computer degli uffici solo determinate versioni del software:

- Software senza installazione per supporto rapido dove l’utente deve per forza stare davanti al Computer per acconsentire l’accesso.

- Software Host che permettono il telecontrollo esclusivo con 2FA da parte dell’utente autorizzato e dispositivi opportunamente configurati per tale scopo da concordare con il reparto IT e con l’ok del DPO.

- Software di telecontrollo in sola lettura che permettono di leggere la telemetria, ma che non consentono l’accesso a desktop e file.

Versioni generiche come TeamViewer Full free o Anydesk installato sono facimente aggirabili e quindi si consiglia la disinstallazione immediata di tali software.

TeamViewer

Vediamo come configurare, disinstallare e controllare TeamViewer.

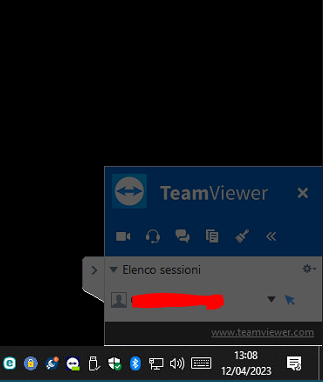

Controllare se TeamViewer è in uso in questo momento

Quando c’è un collegamento in corso con TeamViewer puoi saperlo facilmente vedendo il bordo sinistro/destro del tuo schermo. Quando c’è una connessione puoi notare una finestra o una freccia.

Come controllare se TeamViewer può ricevere connessioni senza il tuo consenso

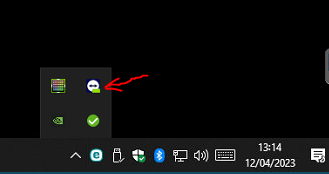

Per controllare se TeamViewer è in attesa basta aprire la barra delle applicazioni in basso a sinistra e cercare l’icona di TeamViewer.

Se vediamo l’icona di TeamViewer significa che TeamViewer è in esecuzione e pronto a ricevere la connessione in qualunque momento.

NB. L’icona compare solamente per le versioni Full e Host.

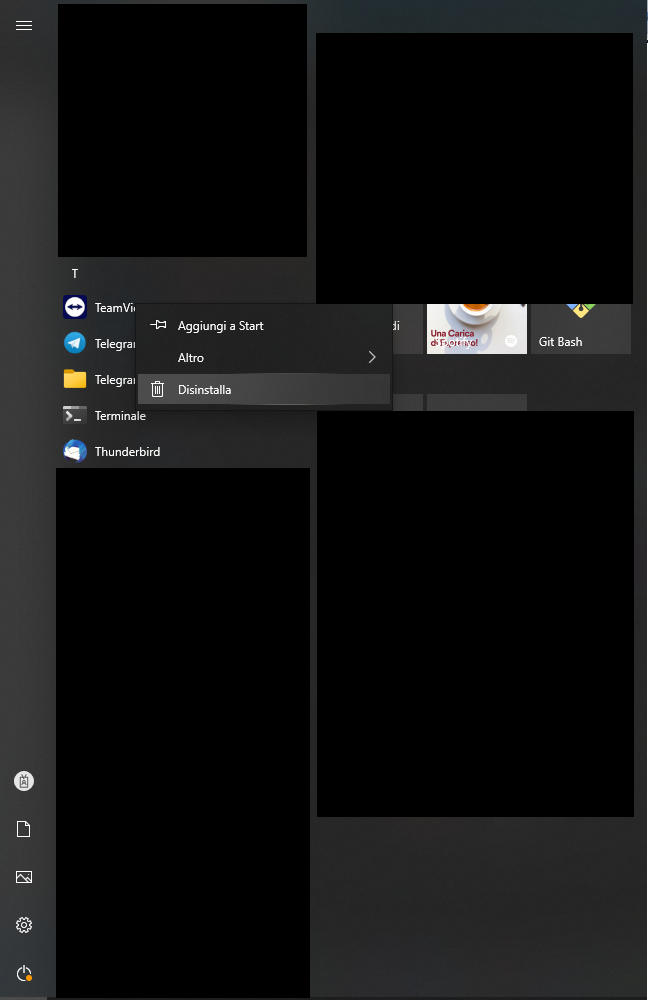

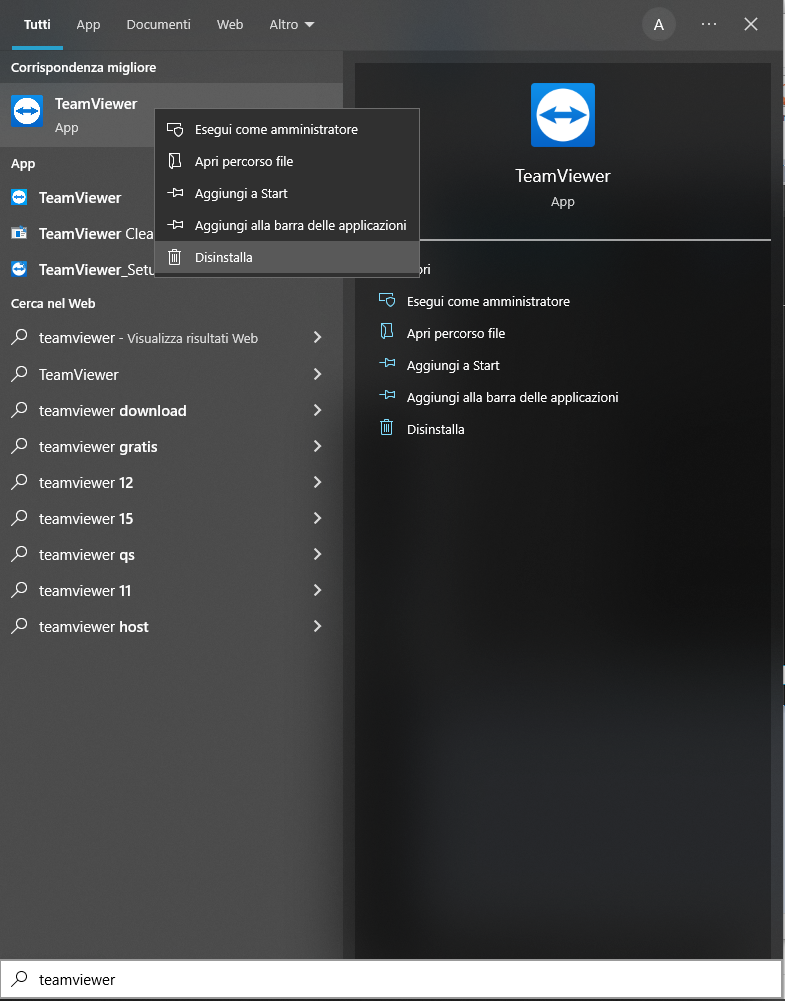

Disinstallare TeamViewer Full e Host

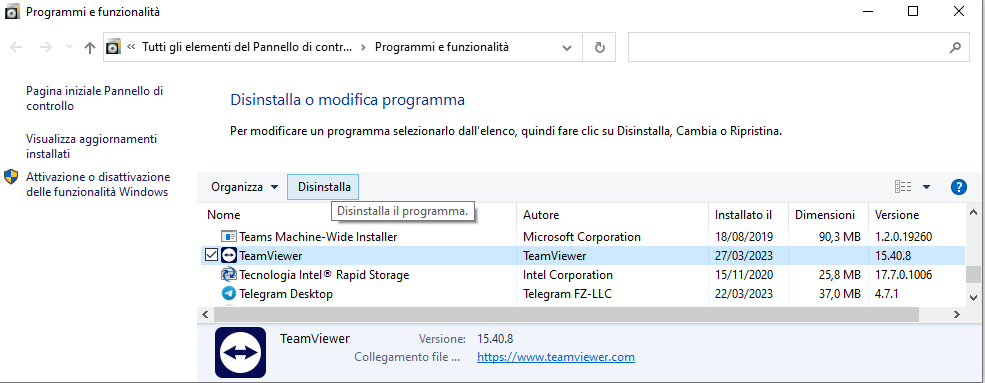

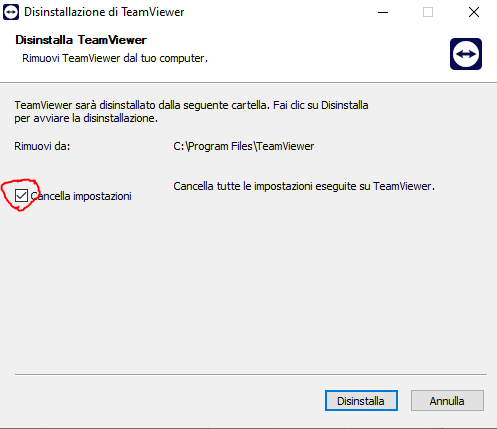

Per disinstallare TeamViewer basta andare nelle applicazioni installare ed effettuare la disinstallazione.

Per farlo ti basterà seguire pochi e semplici passaggi.

Apri il menù Start -> Trova l’applicazione TeamViewer -> Cliccarci sopra con il tasto destro e seleziona Disinstalla

Puoi anche cercare l’applicazione e poi cliccarci sopra con il tasto destro e fare Disinstalla

Ora si aprirà la finestra delle applicazioni installate, basterà trovare in ordine alfabetico TeamViewer, selezionarlo e ciccare Disinstalla.

Limitare e configurare TeamViewer Full sul computer che riceve la connessione

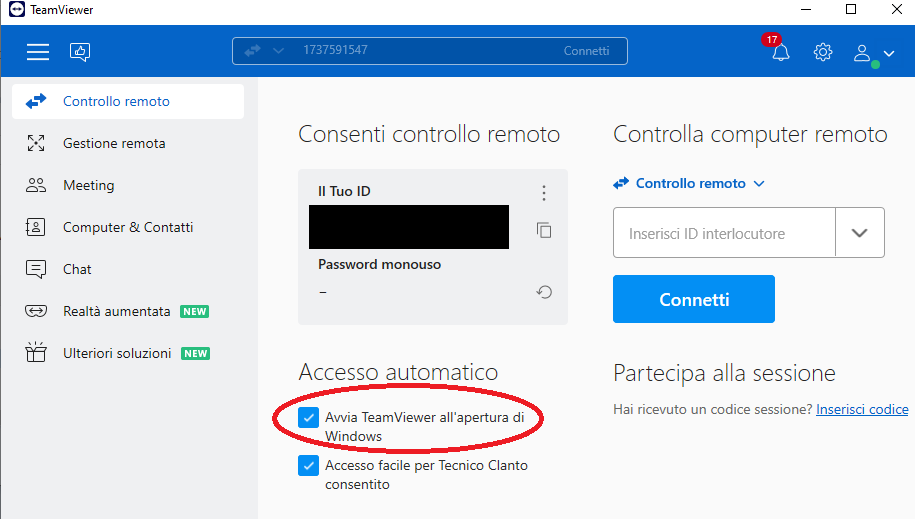

- Disabilitare in protezione Accesso Facilitato

- Eliminare la password per l’accesso permanente

- Disabilitare Avvio all’apertura di Windows

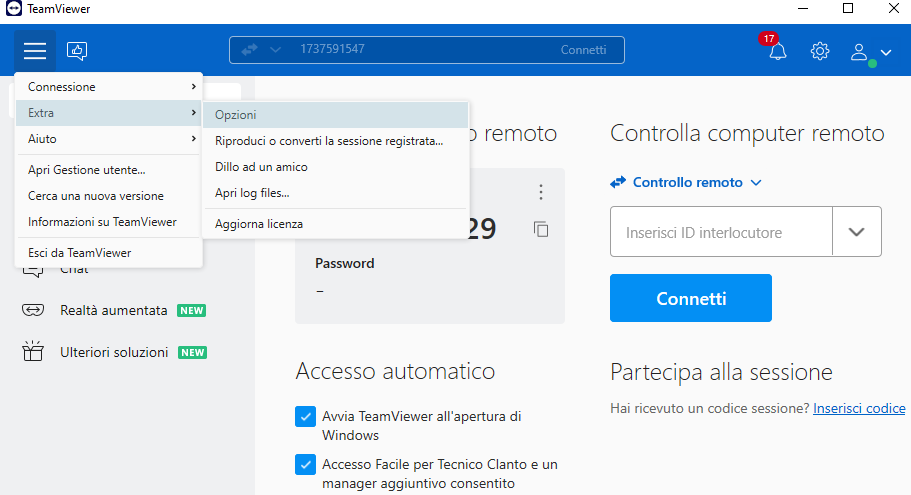

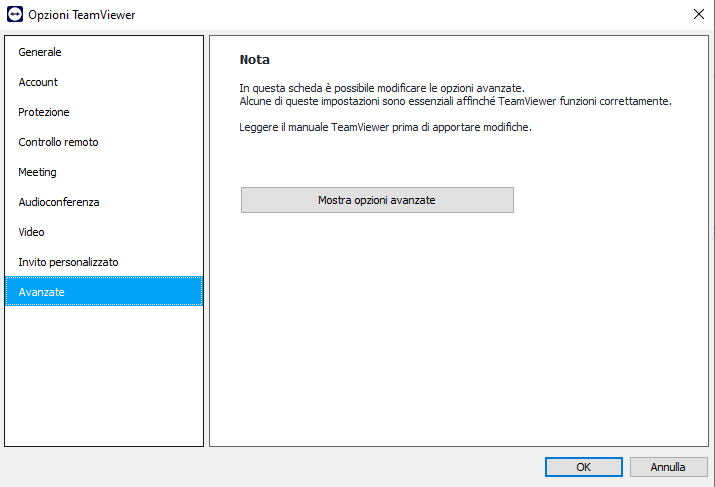

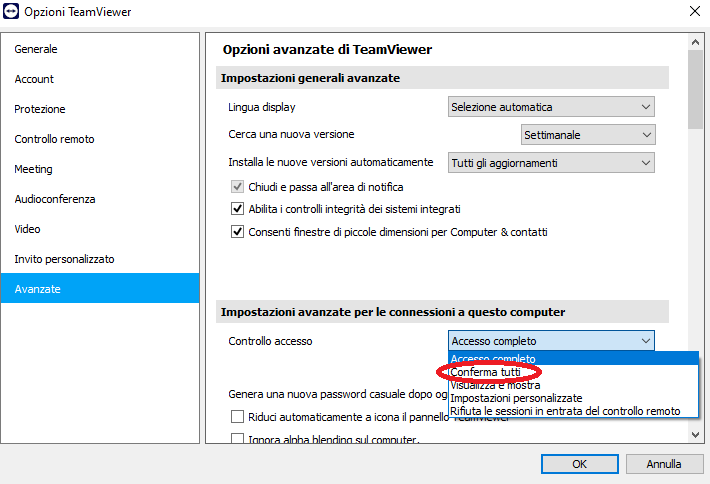

- Disabilitare le funzionalità avanzate di accesso andare in Opzioni avanzate

In questo modo chiunque si connetta conoscendo ID e password deve aspettare che sul computer host venga acconsentito di eseguire quella determinata operazione.

Controllare le connessioni avvenute con TeamViewer al Computer

TeamViewer mantiene sul computer host che riceve la connessione un log di tutte le connessioni avvenute.

Se l’organizzazione possiede una licenza Corporate i log delle connessioni sono salvate anche in Cloud sui server di TeamViewer in Germania.

Dato che la lettura e l’apertura dei log può essere un operazione complessa che potrebbe non essere in grado di eseguire un utente comune rimandiamo ai due articoli di TeamViewer:

Dove trovare i log:

https://community.teamviewer.com/English/kb/articles/4694-find-your-log-files

Come leggere i log:

https://community.teamviewer.com/English/kb/articles/108789-log-file-reading-incoming-connection

TeamViewer Host

L’utilizzo della versione Host deve essere consentita esclusivamente quando l’utilizzatore della versione Host possa garantire un elevato livello di sicurezza da parte degli utilizzatori e l’utilizzo solo a determinate condizioni e previo il consenso del DPO che valuterà se l’azienda o la persona a cui è collegato l’Host possiede requisiti di sicurezza adeguati.

Anydesk

Anydesk non permette un controllo granulare dei permessi una volta installato, quindi le regole da seguire sono semplici e poche:

– Non installare Anydesk, ma utilizzarlo solamente aprendolo quando richiesto

– Non impostare la password di accesso non vigilato su Anydesk

Controllare le connessioni avvenute con Anydesk al Computer

Anydesk mantiene sul computer host che riceve la connessione un log di tutte le connessioni avvenute.

Dato che la lettura e l’apertura dei log può essere un operazione complessa che potrebbe non essere in grado di eseguire un utente comune rimandiamo al supporto di Anydesk sui trace file e come leggerli:

https://support.anydesk.com/knowledge/trace-files

Desktop Remoto di Windows

L’utilizzo di Desktop Remoto deve essere consentito esclusivamente tramite VPN senza aprire in nessun caso la porta RDP verso l’esterno con NAT sul router.

Il protocollo RDP di Microsoft è bersaglio di innumerevoli attacchi ogni anno e l’unico modo per utilizzarlo in maniera corretta è quando entrambi i Computer eseguono sistemi operativi e software di protezione aggiornati e SOLO tramite utilizzo di VPN.

Controllare le connessioni avvenute con RDP al Computer

Controllare i log di Windows per RDP non è un operazione alla porta di tutti, elenchiamo i passaggi più importanti che possono aiutare il sistemista a trovarli:

– Gli accessi tramite RDP vengono salvati nel registro di sistema

– Gli eventi si possono filtrare per EventID 4648 che è il codice che indica un accesso diretto utilizzando le credenziali di accesso

– In TargetComputerName c’è il nome del computer remoto quando è stato effettuato l’accesso tramite RDP.

Supremo

Supremo non permette un controllo granulare dei permessi una volta installato, quindi le regole da seguire sono semplici e poche:

– Non installare Supremo, ma utilizzarlo solamente aprendolo quando richiesto

– Non impostare la password di accesso non vigilato su Supremo

Ammyy

Ammyy non permette un controllo granulare dei permessi una volta installato, quindi le regole da seguire sono semplici e poche:

– Non installare Supremo, ma utilizzarlo solamente aprendolo quando richiesto

– Non impostare la password di accesso non vigilato su Ammyy

Chrome Remote Desktop

Chrome Remote Desktop non permette l’accesso presidiato ed ogni connessione in entrata deve essere accettata, i codici di accesso sono temporizzati, non può inviare e ricevere file, prima di potersi muovere liberamente nel computer l’host deve autorizzarlo. Non ci sono problemi nel suo utilizzo.

VNC

L’utilizzo del protocollo VNC deve essere consentito esclusivamente tramite VPN senza aprire in nessun caso la porta VNC verso l’esterno con NAT sul router.