Per garantire sicurezza, riservatezza e prestazioni elevate la rete scolastica viene gestita con questa configurazione.

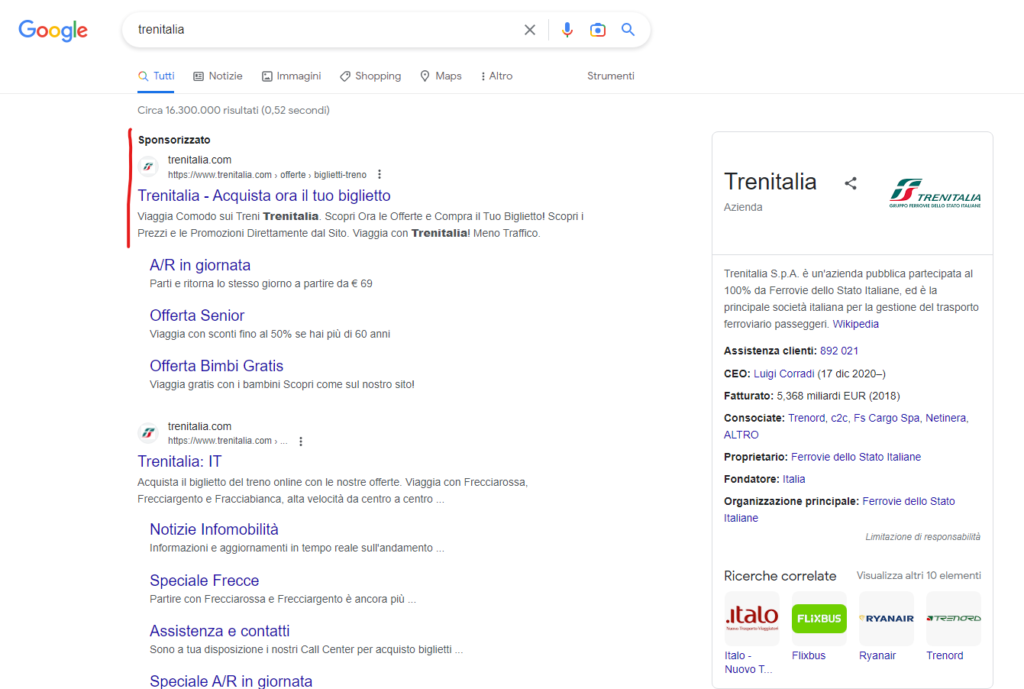

Blocco dei link degli annunci nei motori di ricerca

Per garantire la riservatezza della navigazione vengono bloccati gli accessi ai siti web tramite link Sponsorizzati dei motori di ricerca.

Basta evitare di cliccare i link sponsorizzati, sempre più spesso usati dagli hacker per spacciarsi per un sito sicuro.

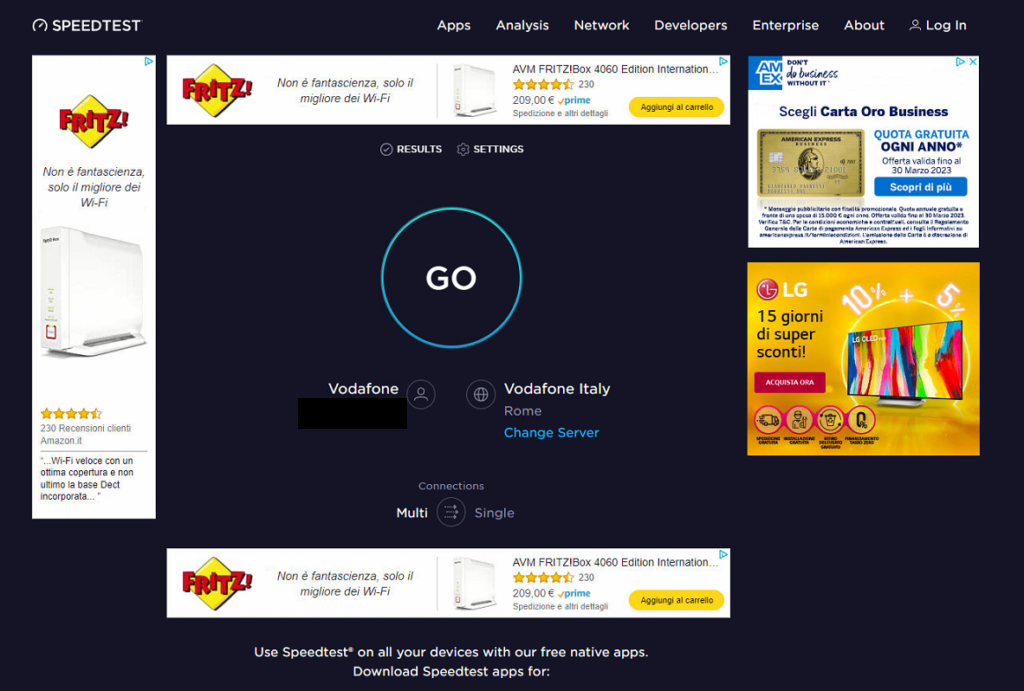

Blocco pubblicità e tracciatori (anche sul dispositivo personale)

Il blocco pubblicitario viene effettuato a livello DNS dal Firewall.

Questo blocco permette di eliminare tutti i redirect che possono portare a pubblicità invasive, virus e minacce anche più serie.

Blocca i tracciatori che possono utilizzare i vostri dati di navigazione per la pubblicità ed altre azioni di pishing.

Soprattutto velocizza la navigazione permettendo di accedere ai siti web, al registro elettronico, ai portali ecc. in tempi inferiori rispetto ad una classica connessione senza filtri.

Blocco dei siti web

La rete blocca l’accesso a siti web malevoli e siti web che sono stati hackerati con una lista aggiornata ogni ora permette di limitare i danni e proteggere anche i dispositivi personali.

Le liste vengono aggiornate con frequenze diverse, alcune liste ogni ora, altre una volta ogni 24 ore.

L’elenco delle categorie bloccate alla fonte dal Firewall:

- Pubblicità

- Siti di abusi

- Siti di Criptovalute e che sfruttano le vulnerabilità del browser per minare criptovalute

- Siti che parlano di droga e legati alla droga in maniera ambigua

- Siti riconosciuti come fraudolenti ed utilizzati per frodare gli utenti

- Siti che parlano o incitano al gioco d’azzardo

- Siti che contengono Malware

- Siti di Pishing

- Siti di pirateria informatica

- Siti pornografici

- Siti pedopornografici

- Siti utilizzati dai ransomware

- Siti che permettono il download di file torrent

- Applicazioni spia, le app che spiano i telefoni non funzionano

- Criptojacking

- Siti e domini DDOS

- Siti che parlano di Hacking

- Siti di streaming illegali

- Siti di streaming legali, ma non utilizzabili all’interno della scuola

- Motori di ricerca alternativi che non permettono di impostare la Safe Search

- VPN, tantissime VPN utilizzabili per aggirare questi blocchi non funzionano

- Siti warez per scaricare giochi illegalmente

Blocco dei siti di streaming

Sono bloccati tutti i siti di streaming illegali.

Sono bloccati tutti quei servizi di streaming legali di cui si possiede un Account, ma che nei loro termini e condizioni vietano esplicitamente l’utilizzo dell’Account al di fuori delle mura domestiche.

| Servizio | Stato | Link di approfondimento |

| Netflix | Sbloccato, limitato ai contenuti autorizzati | https://help.netflix.com/it/node/57695 |

| Prime Video | Sbloccato | https://www.primevideo.com/help/?language=it_IT&nodeId=202095490 |

| Disney Plus | Sbloccato | https://www.disneyplus.com/it-it/legal/condizioni-generali-di-abbonamento |

| Now TV | Bloccato | https://www.nowtv.it/condizioni-generali-servizio |

| Mediaset Play (ex Infinity) | Bloccato | https://www.mediaset.it/idmdocs/tos-pay/v3/doc.pdf |

| RaiPlay | Sbloccato | https://www.rai.it/account/Faq-RaiPlay-3dd2e17c-0435-48db-968c-6a6d13d8e16b.html?s=ContentSet-1647ecd8-a8a8-4932-a4bd-88c5e710780a |

| Pluto TV | Sbloccato | https://www.it-landing.corp.pluto.tv/termini-di-utilizzo |

| vvvvid.it | Sbloccato | https://static.vvvvid.it/html/TermsAndConditions.html?v=8287 |

Anche se un servizio è utilizzabile all’interno dell’istituto è vietato da tutte le piattaforme lo streaming per qualunque scopo del contenuto. Quindi è severamente vietato ritrasmettere un contenuto ad esempio di Netflix tramite Google Meet. Qualora dovesse essere rilevato questo utilizzo illecito si provvede all’immediato blocco delle piattaforme utilizzate su tutta la rete.

Indicatori di compromissione

Gli indicatori di compromissione, noti anche come IOCs (Indicators of Compromise), sono informazioni o evidenze che indicano la possibilità o la conferma di un’attività di hacking o di un’azione malevola su un sistema informatico.

Gli IOCs possono essere diversi, a seconda del tipo di attacco o minaccia che si sta analizzando, ma in generale includono informazioni come indirizzi IP, nomi di dominio, hash di file, stringhe di testo o codice sospetto e comportamenti anomali dei dispositivi.

Gli IOCs possono essere utilizzati per identificare e prevenire attacchi futuri, raccogliere informazioni sulle tattiche, tecniche e procedure (TTP) degli attaccanti, e per analizzare e rispondere a incidenti di sicurezza.

L’utilizzo degli indicatori di compromissione ci permette di capire se un dispositivo (anche personale) sta subendo un attacco.

Più semplicemente gli indicatori di compromissione sono le tracce che un ladro lascia dietro di sé quando entra in una casa. Quando un virus, un bot o un hacker cercano di entrare nel computer o nel telefono, lasciano delle tracce che possiamo usare per capire se il ladro sta entrando o è già entrato in casa.

Blocco rete Tor e Torrent

Il firewall utilizza avanzate tecniche di riconoscimento per impedire l’utilizzo della rete Tor ed impedire il download tramite i protocolli Torrent.

Blocco dei DNS

Il firewall reindirizza ed impone il traffico tramite i propri DNS, forzare un DNS diverso da quello consentito non consente la navigazione.

Vengono reindirizzati tutti i DNS ed i DNS su TLS per forzare l’utilizzo di quelli di default.

I DNS su HTTPS o DoH vengono bloccati tramite dominio ed IP con aggiornamento delle liste ogni 24 ore.

Loopdetection

Gli Switch sono impostati per rilevare i loop all’interno della rete e disattivare le porte LAN utilizzate per provocare il loop che bloccherebbe l’utilizzo della rete a tutti gli utenti.

WiFi WPA Entperise

Per consentire la navigazione tramite WiFi a tutti gli utenti autorizzati la connessione alla rete avviene tramite WPA Enterprise che crea un tunnel di sicurezza in cui naviga il dispositivo impedendo che attacchi come sniffing di rete possano rubare credenziali e dati sensibili.

Monitoraggio dei punti di accesso e log della navigazione

I dispositivi di sicurezza tracciano il dispositivo dal punto di accesso, sapendo dov’è fisicamente all’interno della struttura, ai log di navigazione.

Tutti i dati non indispensabili sono pseudonimizzati per rispettare la privacy degli utenti e l’accesso ai dati può avvenire esclusivamente dietro richiesta delle forze dell’ordine. I dati hanno una retention variabile, per conoscere i tempi di retention dei dati e quali dati vengono pseudonimizzati chiedi direttamente alla tua scuola.